Ne gre zaupati proizvajalcem, ko trdijo, da so njihova vozila varna.

Strokovnjaki opozarjajo na ranljivost računalniških sistemov v avtomobilih, ki v nekaterih primerih dopuščajo tudi nepooblaščen oddaljen dostop do ključnih funkcij vozila. Avtomobili so danes utelešenje nekdaj znanstvene fantastike. Med vožnjo za udobje voznika in potnikov skrbijo asistenčni in sodobni navigacijski sistemi ter ne nazadnje tudi multimedijske naprave, ki so pogosto prek kartice SIM povezane z mobilnim omrežjem in posledično s svetovnim spletom. Prav zadnja pridobitev je tista, ki proizvajalcem avtomobilov povzroča čedalje več skrbi.

Avtomobili so računalniki

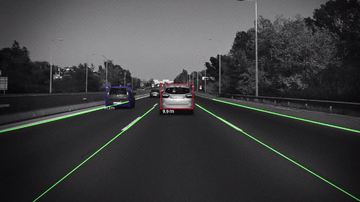

Da bi vozilo delovalo kot homogena celota, morajo naprave v njem med seboj komunicirati. Strojna oprema, podobno kot v osebnem računalniku, znotraj avtomobila komunicira preko CAN-podatkovnih vodil. Izmenjava podatkov med komponentami poteka v realnem času in zagotavlja pravilno delovanje motornega sklopa, klimatskega sistema in drugih pripomočkov. Pri novejših vozilih se po teh vodilih izvaja tudi dejavno poseganje sistemov v vožnjo, kot je, denimo, zaviranje ob preprečevanju trkov ali rahel zasuk volanskega obroča pri nenamerni menjavi voznega pasu.

V avtomobilih sta torej že strojna in programska oprema, ki omogočata dejavno poseganje v delovanje vseh sestavnih komponent. Šele s povezanostjo avtomobila v internetno omrežje se izrazi možnost zlorabe funkcionalnosti, ki so namenjene zagotavljanju višje varnosti in dodatnega udobja. Večino tovrstnih manipulacij so raziskovalci lahko izvajali šele po neposrednem stiku z avtomobilom, s katerim so si omogočili dostop do računalniških sistemov v vozilu. A zadnje ugotovitve kažejo, da je v določenih primerih mogoč vdor tudi v intaktna serijska vozila.

Slovenska strokovna javnost še ni v skrbeh

Za Avtomobilnost je Gorazd Božič, vodja nacionalnega odzivnega centra za obravnavo incidentov s področja varnosti elektronskih omrežij in informacij, na kratko SI-CERT, pojasnil da v tem trenutku še ne gre za perečo problematiko, čeprav nas lahko začenja skrbeti. Kot etični heker se zaveda, da gre v dosedanjih primerih za tako imenovani dokaz koncepta, s katerim so kritične točke izpostavljene in jih morajo proizvajalci odpraviti. »Ne gre zaupati proizvajalcem, ko trdijo, da so njihova vozila varna,« je še dodal. Poudarja tudi, da takšni hekerski napadi zahtevajo veliko znanja, močno finančno zaledje in mesece priprav. Meni, da je slovenska hekerska skupnost povprečna glede na svetovno skupnost, a dvomi, da se bo kdo lotil avtomobilske problematike. V Sloveniji namreč ni sponzorjev, ki bi to področje podprli.

Tudi Dejan Garbajs, višji kriminalistični inšpektor na ministrstvu za notranje zadeve, se strinja, da je z nepooblaščenimi dostopi mogoče spreminjati različne parametre vozila. Razlaga, da se procesi oddaljenega poseganja v delovanje avtomobila s pomočjo prilagojenih mobilnih modulov uporabljajo že nekaj časa in kot primer navaja storitve rent-a-car. Avtomobil in nadzorni center navadno komunicirata s pomočjo SMS-sporočil. Podoben način komunikacije se je izvajal tudi pri vozilih, na katerih so hekerji demonstrirali napade.

Na vdore ni imuna nobena znamka

Hekerja Charlie Miller in Chris Valasek sta se na podlagi lastne raziskave odločila preteče nevarnosti demonstrirati na avtomobilu, ki sta ga označila za najbolj ranljivega. Do različnih sistemov v jeep cherokee sta oddaljeno dostopala prek sistema Uconnect in prosto posegala v ključne funkcije avtomobila. Avtomobili s sistemom Uconnect so opremljeni s kartico SIM, prek katere sta hekerja vdrla v sisteme vozila. Med vožnjo sta neovirano nadzorovala delovanje stopalke za plin, svetlobnih teles, radia in celo zavor. Pravzaprav sta imela omejen dostop zgolj do krmilnega mehanizma, ki sta ga lahko upravljala, če je bil menjalnik v vzvratni prestavi. Fiat chrysler avtomobili je zaradi opisane ranljivosti na nadgradnjo programske opreme vpoklical skoraj poldrugi milijon vozil.

Tesla lastnikom svojih avtomobilov prek oddaljenega dostopa ponuja redne posodobitve in nadgradnje programske opreme. Zato je zanimivo, da preiskovalcem, po trditvah proizvajalca, ni uspel vdor v sistem brez neposrednega stika z vozilom. Z njihovimi avtomobili so manipulirali šele po neposrednem fizičnem dostopu do avta. Hekerji so si tako zagotovili oddaljen dostop do funkcionalnosti vozila, ki so jim bile predtem nedosegljive. V takem primeru je napad usmerjen na točno določen avtomobil.

S podobnimi težavami se je spoprijemala tudi skupina BMW. Pri vozilih, ki so opremljena s sistemom ConnectedDrive, je nemški ADAC odkril varnostne pomanjkljivosti. Zaradi nezavarovane komunikacije med vozilom in strežniškimi sistemi je bilo mogoče z aplikacijo za pametni telefon vsa takšna vozila odkleniti. Omenjena varnostna luknja ni omogočala oddaljenega zagona motorja.

Kakšna je realna stopnja nevarnosti?

Po pričevanjih raziskovalcev je napad na določene modele vozil relativno preprost. Mnogo težje je izvesti napad na točno določeno vozilo. Tovrstni napadi zahtevajo tudi visoko strokovno znanje in dobro finančno podporo za proučevanje sistemov vozila, na katerega želi heker izvesti napad. Pri zadnjem dejavniku se izrazi tudi časovna komponenta, saj lahko zbiranje in preučevanje informacij traja tudi nekaj mesecev.

Vendar pa nekaterih tovrstnih ranljivosti še ne označujejo kot kritični primer. V danem položaju gre zgolj za dokaz, da nepooblaščeni posegi niso mogoči zgolj v teoriji, temveč so izvedljivi tudi v praksi.

Ne gre zaupati proizvajalcem, ko trdijo, da so njihova vozila varna.

Komentarji so trenutno privzeto izklopljeni. V nastavitvah si jih lahko omogočite. Za prikaz možnosti nastavitev kliknite na ikono vašega profila v zgornjem desnem kotu zaslona.

Prikaži komentarje